[문제풀이] reversing.kr - SimpleVM Wargames/reversing.kr2017. 7. 7. 12:48

이번 문제는 ELF 파일구조에 대한 문제였다.

ELF 파일 리버싱은 익숙하지 않기도 하고, 도대체 익숙한건 뭔지- -, 말로만 듣던 난독화 기법 중 가상머신이 적용된 내용이라 사전학습이 좀 필요했다. 개념을 잡기에 괜찮은 사이트를 하나 발견했는데 아래에 주소를 적어놓았으니 관심있는 사람은 한번쯤 읽어볼만 하다.

간단히 가상머신 기법에 대한 설명을 하자면,

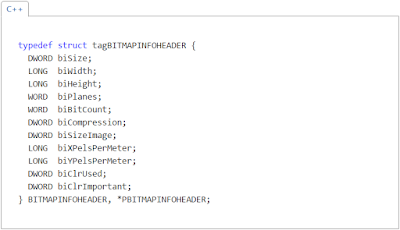

실행 프로그램안에 별도의 OPCODE를 정의하고 해당 OPCODE가 동작할 수 있는 기반을 마련하여 개발자가 정의한 OPCODE로 프로그램을 동작하는 것이다. 그러기 위해선 일단 사용자가 정의한 OPCODE가 동작할 수 있는 메모리(스택, 레지스터 등)가 필요하고 정의한 OPCODE가 어떻게 동작하는 지에 대한 정의는 필수적이다.

그럼 문제풀이를 시작하도록 하겠다.

우선 문제를 동작시키면 아래와 같은 형태로 실행된다. 여러 다른 문제들과 같이 프로그램 내에 정의된 값을 맞추는 것이다.

내부를 보기 위해 디스에셈블러를 이용하여 한번 열어보았다. 그러니 아래처럼 툴이 정상적으로 캐치를 하지 못한다.

처음부터 호락호락하지 않은 문제구나 싶었다. :(

왜 그럴까 싶었는데 프로그램의 EP가 프로그램 헤더에서 정의한 영역을 벗어나서 그런거 같았다. 그래서 현재 EP에 있던 명령어를 실행한 뒤 상태로 만들어놓고 EP를 수정한 뒤 다시 로드하니 아래처럼 인식을 하게 되었다.

근데 저 위에 로직은 문제 해결에 핵심적인 부분은 아니다. 이는 문제를 생성하기 위한 기반을 만드는 로직인 것 같다. 뭐 메모리를 할당하고 해당 메모리에 별도의 실행 로직을 만들고 파기했다가 어쩌구 저쩌구 한다. 이런저런 행위가 지나고 나면 프로세스는 0x8048000-0x804a000 범위로 IP를 옮기게 된다.

위에서 언급한 메모리를 덤프떠서 디스어셈블러 툴에서 열어보면 흐름을 파악할 수가 있다.

대충 핵심만 얘기해보자면 프로세스는 자식 프로세스를 생성하고 생성된 자식 프로세스에서 Input: 에 입력된 값과 OPCODE 셋을 부모 프로세스에게 전달해준다. 이를 전달받은 부모 프로세스는 OPCODE 셋에 특정 연산을 한 뒤 저장하고 이를 활용하여 자신만의 OPCODE를 실행하게 된다.

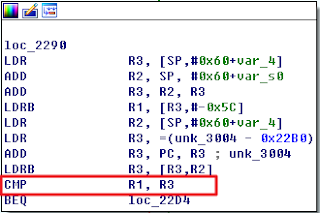

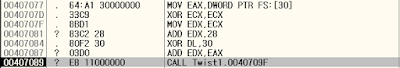

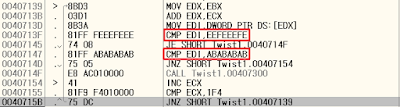

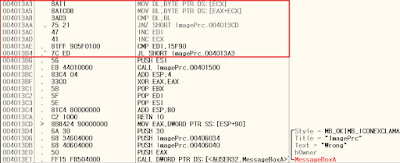

아래의 캡쳐는 위의 OPCODE 셋에 정의된 명령어를 실행시키는 반복문이다.

바로 위 두개의 캡쳐가 이번 문제를 풀기 위한 핵심이다. 위 부분을 잘 분석하면 답을 얻을 수 있다.

짜잔 ~

가상머신 난독화 기법에 대한 개념을 잡아보기에 좋은 문제인 것 같다. 좋은 경험이었다 :)

Reference

[1] Reversing Engineering Virtual Machine Protected Binaries,

http://resources.infosecinstitute.com/reverse-engineering-virtual-machine-protected-binaries/

'Wargames > reversing.kr' 카테고리의 다른 글

| [문제풀이] reversing.kr - MetroApp (0) | 2017.07.07 |

|---|---|

| [문제풀이] reversing.kr - Flash Encrypt (0) | 2017.07.07 |

| [문제풀이] reversing.kr - CSHARP (0) | 2017.07.07 |

| [문제풀이] reversing.kr - Lotto (0) | 2017.07.07 |

| [문제풀이] reversing.kr - PEPassword (0) | 2017.07.07 |